________________________________________

12.08.2019

Inhalt+Ziele:

Heute haben wir mit einer täglichen übung angefangen. Ich konnte die letzten beiden aufgaben zur endrekursion nicht lösen da wir diese nicht bearbeitet haben. Mir ist aufgefallen, dass ich funktionen verstehen kann jedoch nicht gut darin bin funktionen selber zu schreiben. Darum werde ich mich kümmern und werde mit Frau K. darüber reden. Mein ziel ist es das video zur endrekursion zu schauen (da ich funktionen verstehen kann) und zuhause die videos zur rekursion nochmal anschauen.

Notizen:

KI – Endrekursion

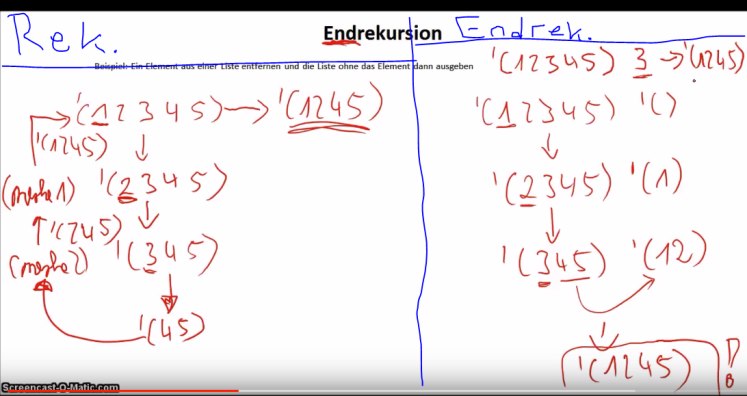

Unterschied (rekursion und endrekursion)

Die Endrekursion hat keinen rekursiven aufstieg dadurch ist sie schneller. Und sie muss nicht die einzelnen ’schritte merken‘ dadurch verbraucht er auch weniger speicher!

Fazit:

Ich habe heute leider die notizen kurzgefasst wegen zeitmangel. Die TÜ habe ich abgegeben. Das Video zur endrekursion habe ich geguckt und verstanden. Zuhause werde ich nochmal die anderen videos zur rekursion anschauen!

________________________________________

15.08.2019

Inhalt+Ziele:

Wir haben am anfang der Stunde gemeinsam geklärt was der unterschied zwischen der rekursion und endrekursion ist. Ich fange an mit modul 3.2 im skript an (aufaben). Ich versuche soweit wie möglich zu kommen.

Notizen:

-Heute kein Video geschaut-

Fazit:

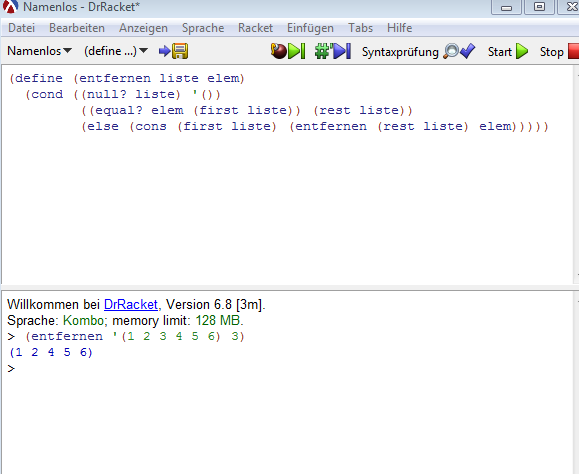

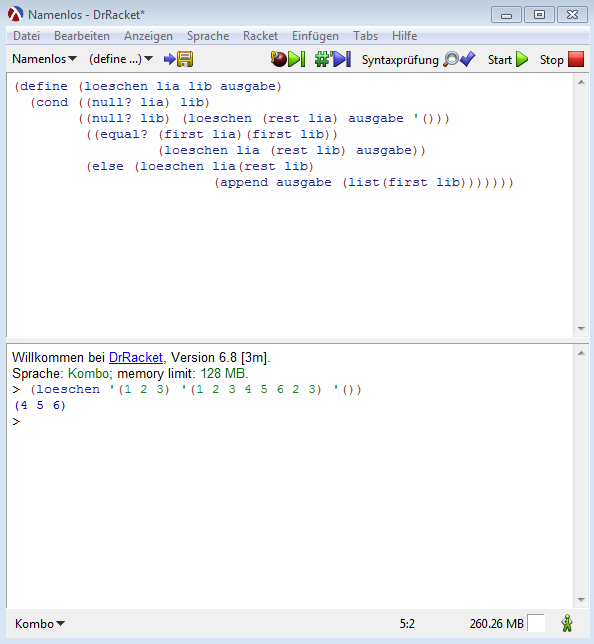

Ich habe eine funktion erstellt die nur 1 element aus der liste entfernt das heisst wenn das element doppelt drankommt lässt er das dopppelte dran. Das versuche ich zu lösen zuhause. Hier die funktion

________________________________________

19.08.2019

Inhalt+Ziele:

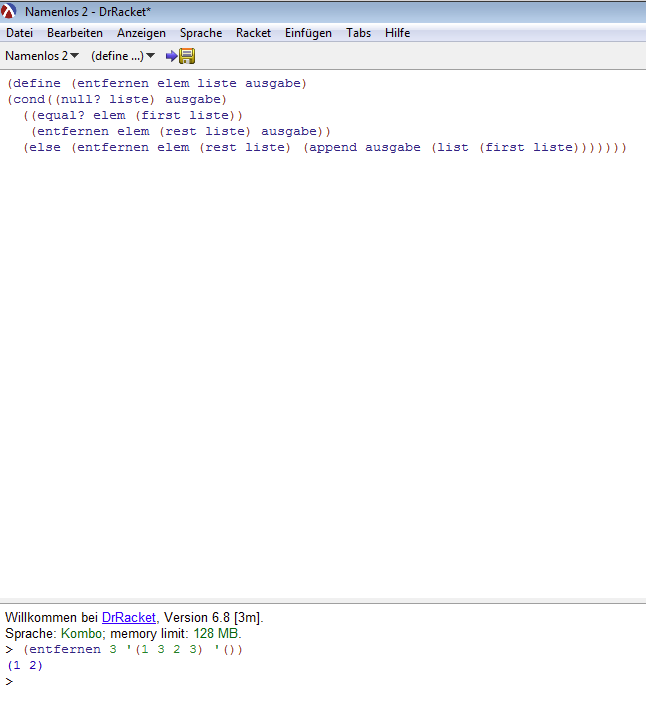

Die Aufgabe die in „Fazit“ vom 15.08.2019 habe ich mithilfe von Frau K. und mitschülern gelöst! Nicht zuhause aber in der Stunde.

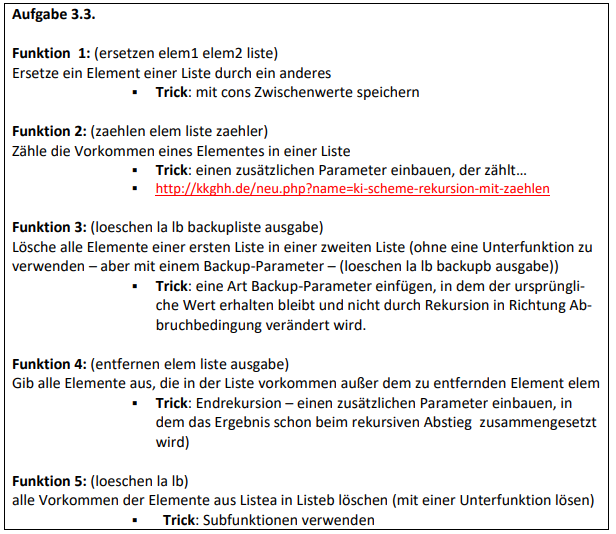

Am Anfang der Stunde habe ich auch mit Frau K. darüber gesprochen, dass ich mein Abi in Physik schreiben möchte und sie deshalb nicht viel Kraft und Energie in mich investieren muss. Auch habe ich mein Problem erwähnt, dass ich nicht gut in Funktionen schreiben bin und es mir schwer fällt diese zu schreiben jedoch kann ich Funktionen verstehen. Ich fange (versuche) die Aufgaben zu Tipps&Tricks zu lösen. Das sind die Aufgaben zu Tripps&Tricks.

Notizen:

-Heute kein Video geschaut-

Fazit:

Heute habe ich meinen Blog verschönert. Und das Video bei Funktion 2 in Tipps&Tricks geguckt. Wie gesagt es fällt mir schwer eine eigene funktion zu programmieren. Leider habe ich diese Stunde nichts erreicht 😦

________________________________________

22.08.2019

Inhalt+Ziele:

Heute haben wir Funktion 3 bei den tricks und Tipps aufgaben an der Tafel besprochen. Ich habe mitgemacht und alles verstanden. Als wir es selbst programmieren sollten hatte ich einige Probleme mit den Klammern. Ich habe meinen Kameraden gefragt, dass sie drüber gucken können und sie haben mir geholfen das Problem zu lösen. Die Funktion sieht so aus:

Mir fiel es sehr leicht die Funktion zu verstehen als wir es gemeinschaftlich besprochen haben. Es fällt mir nur schwer es alleine zu verstehen und umzusetzen. Ich habe jedoch eine „Methode“ wie ich es Warscheinlich auch alleine lösen kann. Ich schreibe mir die Funktion auf einen Zettel auf. So verstehe ich die Struktur und ich hoffe, dass ich so auch eigene Funktionen schreiben kann. Mein Ziel ist es für diese Stunde die Funktion 4 von Tipps und Tricks alleine zu lösen (eventuell mit Frau K. hilfe)!

Notizen:

-Heute kein Video geschaut-

Fazit:

Ich habe mein ziel leider nicht geschafft, jedoch habe ich die Funktion 3 geschafft. Nächste stunde fange ich mit Funktion 4.

________________________________________

26.08.2019

Inhalt+Ziele:

Heute haben wir im Plenum besprochen was der unterschied zwischen einer Arraylist und einer LinkedList ist. Ich habe mich beteiligt und habe den unterschied sehr gut verstanden. Danach haben wir einen Computer genommen in der Pausenhalle gearbeitet. Ich habe mir den Kryptologie Skript angeguckt und entschieden, dass ich mit Tipps und Tricks weitermachen werde. Diese Stunde werde ich versuchen Tipps und Tricks Funktion 4 zu bearbeiten.

Notizen:

-Keine Videos geschaut-

Fazit:

________________________________________

02.09.2019

Profilfahrt

________________________________________

05.09.2019

Profilfahrt

________________________________________

09.09.2019

Inhalt+Ziele:

Heute fange ich mit Kryptologie an und verschaffe mir einen Allgemeinen Überblick.

Notizen:

- Skript Kryptologie -Text Einstieg Kryptographie Diesen Text habe ich mir durchgelesen und hier kommen meine Notizen:

Frage:

Aufgabe 2.1

a) Kläre, was im Bereich Kryptographie ein “Schlüssel” ist und wozu man ihn einsetzt.

Halte das in eigenen Worten in deinem Blog fest.

b) Kläre grundlegende Begriffe in Bezug auf das Thema Kryptographie:

a. Klartext

b. Chiffre

c. Chiffrieren

d. Dechiffrieren

e. Eine Verschlüsselung knacken

f. Datenintegrität

g. Authentizität

h. Vertraulichkeit

Antwort:

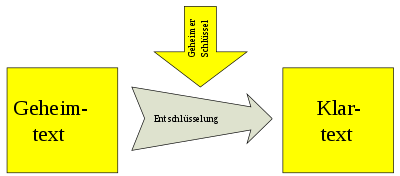

a) Ein Schlüssel In der Kryptographie ist eine Information was ich in den Verschlüsselungs Algorithmus mit rein packe und so steuern oder verändern kann. Hier ein anschauliches bild:

quelle: https://de.wikipedia.org/wiki/Schl%C3%BCssel_(Kryptologie)

b)

Klartext: Eine unverschlüsselte Nachricht Chiffre: Geheime Schriftzeichen Chiffrieren: einen Text so umformen, dass er nicht gelesen werden kann, wenn man den entsprechenden Schlüssel nicht kennt. Dechiffrieren: aus einem verschlüsselten einen entschlüsselten, verständlichen Text herstellen Mit dem entsprechenden Schlüssel. Eine Verschlüsselung knacken: Anders als beim Dechiffrieren ist dies illegal und man Knackt die verschlüsselung ohne einen Schlüssel. Datenintegrität: Integrität ist, dass der Inhalt gleich bleibt. Authentizität: Es beschreibt dass man vertrauen kann, dass die Nachricht auch vom Richtigen empfänger stammt. Vertraulichkeit: Ist fast wie Authentizität. Man kann vertrauen dass die Nachrichten nur die Personen lesen können an die die Nachricht auch versande wurde.

Vigenere Verschlüsselung

Verschlüsseln mit der Vigenère-Verschlüsselung

Zum Verschlüsseln muss man sich erst einmal einen beliebigen Schlüssel ausdenken. In unserem Beispiel wählen wir als Schlüsselwort: „BLA“. Nun schreibt man unter den zu verschlüsselten Text so lange das Schlüsselwort, bis jedem Buchstaben des Klartextes ein Buchstabe des Schlüsselworts zugeordnet ist. In unserem Fall wollen wir lediglich das Wort „Kryptowissen“ verschlüsseln:

| K | R | Y | P | T | O | W | I | S | S | E | N |

| B | L | A | B | L | A | B | L | A | B | L | A |

Nun wird jeder einzelne Buchstabe, wie bei der Cäsar Chiffre, verschlüsselt. Angefangen mit dem K, das um „B“-Stellen (also 1) verschoben wird. So wird aus dem K ein L. Anschließend wird das R um „L“-Stellen (also 11) verschoben, sodass aus dem R ein „C“ wird.

So ergibt sich nach allerlei herumschieberei folgender Geheimtext: LCYQEOXTSTPN

Sicherheit

Wie „sicher“ ein Text mit der Vigenère-Verschlüsselung verschlüsselt ist, hängt stark mit der Schlüssellänge zusammen. In unserem Beispiel haben wir einen nur sehr kurzen Schlüssel verwendet. Umso länger nun der Klartext wird, umso problematischer wird es. Denn dann wiederholen sich Wörter und es kann das Schlüsselwort daraus berechnet werden. Deshalb gilt allgemein: Je länger der Schlüssel, desto sicherer die Vigenère-Verschlüsselung. Falls der Schlüssel genau so lang ist wie der Klartext, spricht man auch von einer Vernam-Chiffre. Am sichersten ist, wenn der Schlüssel aus einer zufälligen Aneinanderreihung von Zeichen besteht.

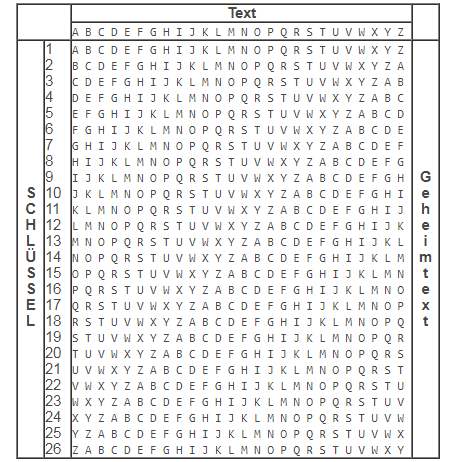

Vigenère-Quadrat

Zur einfacheren Nutzung der Vigenère-Verschlüsselung wird das sogenannte Vigenère-Quadrat verwendet. Dieses umfasst alle 26 Cäsar-Verschlüsselungen, wobei die erste Reihe eine Verschlüsselung mit der Verschiebung 0, die zweite Zeile eine Verschiebung von 1 usw. darstellt. Damit lässt sich der Geheimtextbuchstabe direkt ablesen.

quelle: https://www.kryptowissen.de/vigenere-verschluesselung.html

Caeser Verschlüsselung

Die Caesar Verschlüsselung, oder auch unter dem Namen Caesar Chiffre bekannt, ist ein einfaches symmetrisches Verschlüsselungsverfahren aus Zeiten der Römer. Namensgebend ist demnach der römischen Feldherrn Gaius Julius Caesar. Zumindestens geht dies auf eine Überlieferung des römischen Schriftstellers Sueton zurück.

Konkret basiert die Caesar Chiffre auf einer monographischen und monoalphabetischen Substitution. Ausgangspunkt ist das Alphabet so wie wir es kennen. Nun wird jeder Buchstaben durch einen neuen Buchstaben ersetzt, nämlich der Buchstabe, der um drei Stellen versetzt ist. Aus einem „A“ wird durch eine Verschiebung um drei Zeichen also der Buchstabe „D“, ein „B“ wird ein „E“, das „C“ ein „F“ usw. Da das ganze zyklisch ist, wird das „X“ durch ein „A“ ersetzt, das „Y“ durch ein „B“ und das „Z“ durch ein „C“. Damit ergibt sich am Ende folgende „Umwandlungstabelle“:

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

| d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z | a | b | c |

Möchte man nun also das Wort: „kryptowissen“ verschlüsseln, muss man lediglich oben in der Tabelle nach dem Buchstaben schauen und diesen Buchstaben mit dem darunter ersetzen. So ist „kryptowissen“ verschlüsselt gleich: „nubswrzlvvhq“

Die Caesar Verschlüsselung bietet sich als Einstiegs- und Demonstrationsverschlüsselung an, da mit ihr leicht die Grundlagen der Kryptographie gezeigt werden können. Tatsächlich ist das Verwenden der Caesar-Verschlüsselung aber alles andere als sicher und kann leicht „geknackt“ werden. Bei einem hinreichend langen Text kann man nämlich per Häufigkeitsanalyse auf die Verschiebung schließen. Und selbst falls dies nicht gelingt, bietet immer noch der kleine Schlüsselraum von lediglich 25 eine Angriffsmöglichkeit, bei der man immer auf den richtigen Schlüssel gelangt. Man probiert einfach alle mögliche Verschiebungen aus und hat spätestens nach dem 25. Versuch den Klartext.

quelle: https://www.kryptowissen.de/caesar-chiffre.html

Fazit:

Ich habe mir einen Überblick verschafft und auch die ersten Aufgaben bearbeitet. Die Videos zur Vigenere und Caeser verfahren habe ich mir auch Angeguckt und auch verstanden. Es würde mich sehr viel zeit kosten eigene Notizen dazu zu machen deshalb habe ich im Internet die einfachste (für mich) und beste Notizen hier kopiert.

________________________________________

12.09.2019

Inhalt+Ziele:

Heute habe ich das Ziel mit dem Projekt anzufangen und soweit wie möglich zu kommen. Am Anfang der Stunde habe ich meine Tägliche Übung abgegeben. Ich konnte das sehr schnell lösen da ich die Begriffe gut verstanden habe.

Notizen:

-Keine Videos geschaut-

Fazit:

Heute habe ich leider nicht viel geschafft. Es ging mir gegen Ende der schlecht weshalb ich leider nicht produktiv war 😦 .

________________________________________

16.09.2019

Inhalt+Ziele:

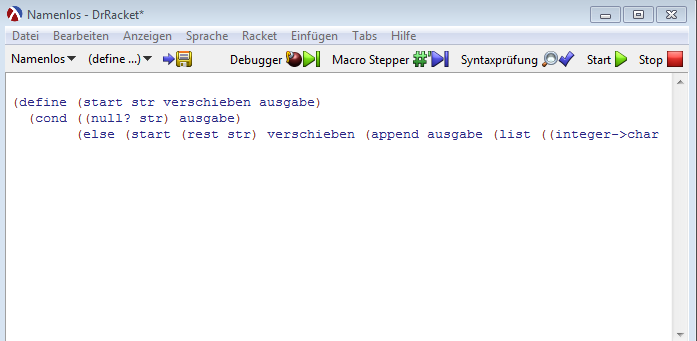

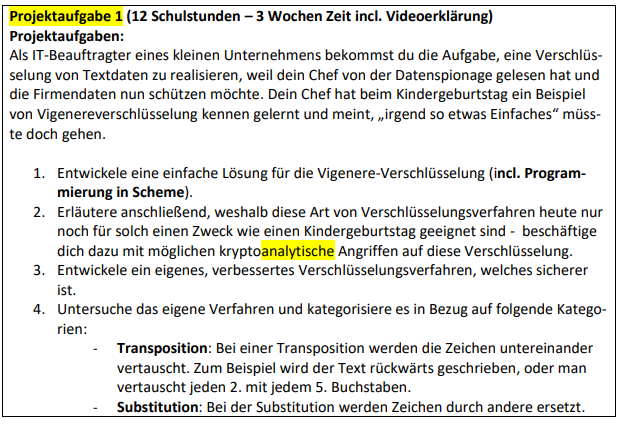

Ich hänge zurück weil ich Montag nicht da war und nächste Woche Montag also am 23.09 auch nicht da bin. Ich werde mit Frau K. reden wie ich weitermachen soll. Sie hat mich beraten und ich lasse jetzt die Implementierung von Vigenere und Caeser aus. Ich versuche aber trotzdem Caeser zu implementieren. Im Fazit habe ich schon geschrieben, dass ich mit der Implementierung von Caeser nicht weit gekommen bin. Die Programmierung kostet mich zeit, jedoch habe ich verstanden wie Caeser und Vigenere funktionieren. Jetzt fange ich an mit Modul 2 Projektaufgabe 1 mit der 2. aufgabe also das hier:

Notizen:

-Keine Videos geschaut-

Fazit:

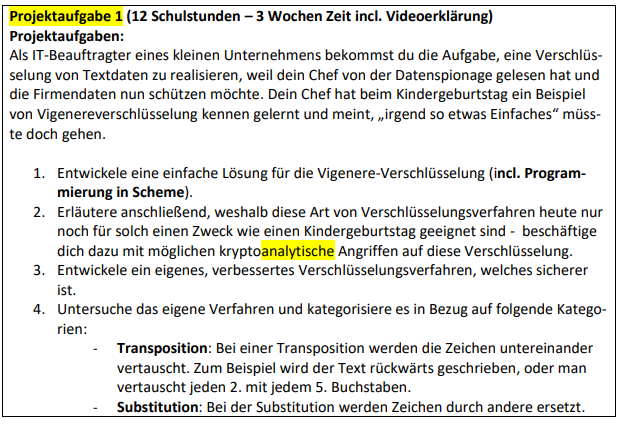

Leider habe ich nicht geschafft Caeser komplett zu implementieren aber ich glaube ich habe schon den Anfang geschafft. Hier kommt wie weit ich gekommen bin:

Jetzt löse ich die Aufgabe die ich oben beschrieben habe.

Aufgabe 2:

Erläutere anschließend, weshalb diese Art von Verschlüsselungsverfahren heute nur

noch für solch einen Zweck wie einen Kindergeburtstag geeignet sind – beschäftige

dich dazu mit möglichen Kryptoanalytische Angriffen auf diese Verschlüsselung.

Lösung:

Diese art von Verschlüsselungen werden nicht mehr benutzt weil diese sozusagen „linear“ sind also die haben immer den gleichen Ablauf zB bei Caeser nimmt man das zu verschlüsselnde Element und verschiebt es als Beispiel nur um 3 Buchstaben. Heutige Verschlüsselungsmethoden sind viel fortgeschrittener sie haben zum Beispiel Mathematische Funktionen als Schlüssel sodass man immer was unterschiedlich rausbekommt. Es ist sehr schwer solch ein modernes Chiffre zu knacken.

Aufgabe 3:

Entwickele ein eigenes, verbessertes Verschlüsselungsverfahren, welches sicherer

ist

Lösung:

Ich werde das nicht programmieren ich werde versuchen mein optimiertes Verschlüsselungsverfahren zu beschreiben

________________________________________

23.09.2019

-Heute war ich Krank-

________________________________________

26.09.2019

Inhalt+Ziele:

Heute fange ich an mit der Aufgabe 3 und versuche anschliessend soweit wie möglich zu kommen.

Aufgabe 3:

Entwickele ein eigenes, verbessertes Verschlüsselungsverfahren, welches sicherer

ist.

Lösung:

Ich werde das nicht programmieren ich werde versuchen mein optimiertes Verschlüsselungsverfahren zu beschreiben:

Mein eigenes Verschlüsselungsverfahren besteht darin, dass man z.B ein Wort hat wie Informatik und der Schlüssel sorgt dann dafür dass jeder Buchstabe in diesem Wort um 30 buchstaben „addiert“ wird also um 30 buchstaben zeilen verschoben und machen dann „minus“ 10. so hat man aufjedenfall eine bessere verschlüsselung als das von caeser weil das bisschen mathematik beinhaltet. Ich werde versuchen es zu Programmieren ich glaube aber nicht dass das erfolgreich wird. Also bei meiner verschlüsselung muss man nicht immer plus 30 und dann minus 10 machen es geht nur ums prinzip dass was addiert und dann subtrahiert wird. man Kann auch andere zahlen dafür einsetzen.

Notizen:

-Keine Videos geschaut-

________________________________________

30.09.2019

Inhalt+Ziele:

Heute haben wir die Tägliche Übung gemacht. Dabei ist mir aufgefallen, dass ich zurück hänge. Ich habe letzte stunde Aufgabe 3 beendet aber in der TÜ waren schon fragen zu aufgaben die weiterliegen. Diese Stunde versuche ich bis Modul 3 zu kommen. Mein Problem ist nur, dass ich nicht programmieren kann 😦 . Aber ich finde auch nicht die Motivation dies zu erlernen, da ich nur im 3er Notenbereich landen will und mein Abitur sowieso in Physik schreiben werde. Ich habe aber angst, dass meine Note schlechter als eine 3 sein wird. Naja vielleicht werde ich es mit der zeit können. Jetzt fange ich mit Aufgabe 4 an:

Aufgabe 4:

Untersuche das eigene Verfahren und kategorisiere es in Bezug auf folgende Kategorien:

– Transposition: Bei einer Transposition werden die Zeichen untereinander

vertauscht. Zum Beispiel wird der Text rückwärts geschrieben, oder man

vertauscht jeden 2. mit jedem 5. Buchstaben.

– Substitution: Bei der Substitution werden Zeichen durch andere ersetzt.

Zum Beispiel werden alle Buchstaben durch Zahlen ersetzt. Man unterscheidet

hier:

– Monoalphabetische Verfahren: Monoalphabetische Verfahren bezeichnen

in der Kryptographie Formen der Textverschlüsselung, bei der ein Buchstabe

bzw. Zeichen durch einen anderen Buchstaben bzw. ein anderes Zeichen

ersetzt wird. Es wird für jedes Zeichen des Klartextes stets dasselbe Geheimtextzeichen

verwendet.

– Polyalphabetische Verfahren: Polyalphabetische Verfahren bezeichnen in

der Kryptographie Formen der Textverschlüsselung, bei der einem Buchstaben

bzw. Zeichen jeweils ein anderer Buchstabe bzw. Zeichen zugeordnet

wird. Im Gegensatz zu monoalphabetischen Verfahren werden für die

Zeichen des Klartextes mehrere Geheimtextalphabete verwendet.

Lösung:

Mein verfahren ist die Monoalphabetische Substitution, da man bei mir den Buchstaben jeweils zum Beispiel um 30 Buchstabenzeilen addiert und dann minus 10 Buchstabenzeilen subtrahiert. So ändert man im Grunde die Buchstaben durch andere.

Aufgabe 2.2.

Gib ein praktisches Beispiel für ein Verfahren, auf das die Maxime nicht zutrifft – und erläutere,

wieso das so ist.

Untersuche dein eigenes Verfahren in Bezug auf diese Maxime und halte deine Überlegungen

dazu schriftlich fest.

Erkläre in eigenen Worten die Bedeutung dieser Aussage von Kerkhoff in Bezug auf Verschlüsselungssysteme.

Kläre in diesem Zusammenhang den Unterschied zwischen codieren und verschlüsseln und

halte dein Ergebnis schriftlich fest.

Lösung:

Ein Verfahren wäre, dass.. (nächste stunde mache ich damit weiter)

Notizen:

-Keine Videos geschaut- Nur den Text zum Prinzip von Kerkhoff geschaut.

Fazit:

Ich hatte das Ziel bis Modul 3 zu kommen. Ich bin bis zum Prinzip von Kerkhoff gekommen und die Aufgabe dazu werde ich nächste stunde dann bearbeiten. Und dann bin ich beim 3. modul.

________________________________________

21.10.2019

Heute hatten wir kein Internet und deshalb habe ich hierzu keine Notizen. Das war die erste stunde nach den Ferien. Ich habe aber im Unterricht aufgepasst, was wir an der Tafel besprochen hatten.

________________________________________

24.10.2019

Inhalt+Ziele:

Heute habe ich angefangen mit der Probeklausur. Ich habe in 30 Minuten arbeit bei Aufgabe 1 a), b) geschafft bei der Aufgabe c) habe ich Probleme (da müsste ich bisschen länger dran sitzen). Beim implementieren habe ich Hilfe gebraucht und nicht gekonnt. Mal gucken bis wo ich am ende der Stunde ankomme (ich melde mich unter „Fazit“ am ende der Stunde wieder).

Notizen:

-Heute kein Video geschaut-

Fazit:

Ich habe Aufgabe 1 von der Probeklausur vollständig fertig und habe mithilfe von meinem mitschüler abd. das chiffre erfolgreich implementiert:

leider hatte ich keine zeit mehr um Aufgabe 2 zu bearbeiten aber diese sieht ziemlich ähnlich zu aufgabe 1) aus. Heute war ein erfolgreicher tag. PS: bei der rechnung mit dem schlüssel haben wir die 7 als primzahl für t eingesetzt und s war ja als 6 gegeben)

________________________________________

04.11.2019

Inhalt+Ziele:

Heute haben wir im Plenum besprochen was die häufigkeitsanalyse ist und wofür man sie braucht. Heute will ich bei modul 3: Häufigkeitsanalyse soweit wie möglich kommen.

Notizen:

Häufigkeitsanalyse

Die Häufigkeitsanalyse ist eine Methode um monoalphabetische Verschlüsselungen zu knacken. Monoalphabetisch heißt, dass ein Buchstabe immer durch denselben ersetzt wird. Somit entspricht die Häufigkeit des Verschlüsselungsbuchstaben im Verschlüsselungstext auch der Häufgkeit des Originalbuchstabens im Originaltext. Vergleicht man nun diese Häufigkeit in Prozent mit der Statistik, die für eine Sprache angibt, wie oft in Prozent der Buchstabe vorkommt, so kann man die Nachricht entschlüsseln. Ein E ist mit etwa 17% z.B. der häufigste buchstabe in der deutschen Sprache. Kommt der Buchstabe X in der verschlüsselten Nachricht zu einer Häufigkeit von etwa 17% vor, ist es wahrscheinlich, dass das E durch ein X ersetzt wurde. Ist der Text mit Caesar verschlüsselt, lässt sich nun schon der gesamte Text entschlüsseln. Für andere monoalphabetische Verschlüsselungsverfahren muss diese Häufigkeitsanalyse nun auch für den Rest der Buchstaben durchgeführt werden.

Folgende Tabelle gilt für die Häufigkeit der Buchstaben in der deutschen Sprache:

Da in polyalphabetischen Verfahren ein X bspw. an einer Stelle für ein E, an anderer Stelle aber auch für ein U stehen kann, ist dieses Verfahren der Häufigkeitsanalyse nicht geeignet um polyalphabetische Verschlüsselungen zu entschlüsseln.

quelle:https://rumplanlaegger.wordpress.com/haufigkeitsanalyse/

HÄUFIGKEITSANALYSE IN SCHEME: (define *lex* '((#\a 0)(#\b 0)(#\c 0)(#\d 0)(#\e 0)(#\f 0)(#\g 0) (#\h 0)(#\i 0)(#\j 0) (#\k 0)(#\l 0)(#\m 0)(#\n 0)(#\o 0)(#\p 0)(#\q 0) (#\r 0)(#\s 0)(#\t 0) (#\u 0)(#\v 0)(#\w 0)(#\x 0)(#\y 0)(#\z 0))) (define(analyse wort) (einmal (string->list wort) *lex*)) (define (einmal wort alphabet) (cond ((null? wort) alphabet) (else (einmal (rest wort) (pruefen (first wort) alphabet))))) (define (pruefen buchstabe alphabet) (cond ((null? alphabet) '()) ((equal? buchstabe (first(first alphabet)))(append (list(cons buchstabe (list(+(first(rest(first alphabet)))1)))) (rest alphabet))) (else (cons (first alphabet) (pruefen buchstabe (rest alphabet))))))

Fazit:

Aufgabe 3.1

1.) Entschlüssele folgenden Text, welcher mit einer monoalphabetischen Verschlüsselung

verschlüsselt wurde:

„Suhbkdmqi kohowk Vgzik suz Ikzeohgagwok. Jok Ckwzollk Nzfyigagwok uhj Nzfyigwzbymok qohj

buq jkh wzokdmoqdmkh Vgkzikzh nzfyigq (wkmkoe) agwgq (jbq Vgzi, jkz Qohh), uhj wzbymkoh

(qdmzkockh) wkcoajki. Ekoqi vozj eoi Nzfyigagwok jok Wkqbeimkoi jkz Nzfyigbhbafqk uhj

Nzfyigwzbymok ckskodmhki, vgcko jok Nzfyigwzbymok qodm eoi jkz Tkzmkoeaodmuhw tgh

Hbdmzodmikh uhj jok Nzfyigbhbafqk eoi jke Czkdmkh tgh wkmkoekh Hbdmzodmikh ckqdmbkliowi.

Koh Nabzikri oqi jok Ohlgzebiogh, jok jkz Keylbkhwkz kzmbaikh qgaa. Koh Wkmkoeikri oqi koh

tkzqdmaukqqkaikz Nabzikri, jbq mkoßi lukz Bhjkzk hodmi ekmz akqcbz. Jkh Tgzwbhw jkz Tkzqdmaukqqkauhw

ckskodmhki ebh budm baq Dmollzokzuhw, jkh jkz Khiqdmaukqqkauhw baq Jkdmollzokzuhw.

Jok Ckwzollk Dmollzk gjkz Dgjk ckskodmhkh jbq Tkzlbmzkh, jbq jkz Dmollzokzuhw csv. jkz

Jkdmollzokzuhw suwzuhjk aokwi. Jok wkmkoek Ohlgzebiogh, jok suz Tkzqdmaukqqkauhw uhj

Khiqdmaukqqkauhw jokhi, hkhhi ebh Qdmaukqqka. Vozj sue Dmollzokzkh uhj Jkdmollzokzkh jkz

wakodmk Qdmaukqqka ckhuisi, qg qyzodmi ebh tgh kohke qfeekizoqdmke Tkzlbmzkh. Jke

wkwkhukckz woci kq Tkzlbmzkh, cko jkhkh svko gjkz ekmz Qdmaukqqka tkzvkhjki vkzjkh, jbq mkoßi

jkz Dmollzokzqdmaukqqka oqi koh bhjkzkz, baq jkz Jkdmollzokzqdmaukqqka. Jokqk Tkzlbmzkh qohj

bqfeekizoqdm uhj vkzjkh budm baq yucaod-nkf-Tkzlbmzkh ckskodmhki. Uhikz kohke Bhwzkolkz

tkzqikmi ebh kohkh uhckluwikh Jzoiikh, jkz qodm jkh Nabzikri uhj/gjkz Qdmaukqqka ckqdmbllkh

voaa. Koh bniotkz Bhwzoll kzlgawi, vkhh jok tkzqdmaukqqkaik Hbdmzodmi bcwklbhwkh uhj wkwkh

kohk wklbkaqdmik Tkzqogh buqwkibuqdmi uhj baq kdmi jknabzokzi vozj. Koh ybqqotkz Bhwzoll ckskodmhki

jkh Tgzwbhw jkq Bcmgkzkhq csv. jbq Khiqdmaukqqkah jkz Hbdmzodmi.

Jok Nzfyigwzbymok ikoai qodm wzgc oh jok jzko Bulwbckhckzkodmk jkz Wkmkoembaiuhw, Ohikwzoibki

uhj Buimkhiosoibki bul, vgcko qodm akisikzk eoi jkz Ukckzizbwuhwq- uhj Lbkaqdmuhwqqodmkzmkoi

ckqdmbkliowkh.“

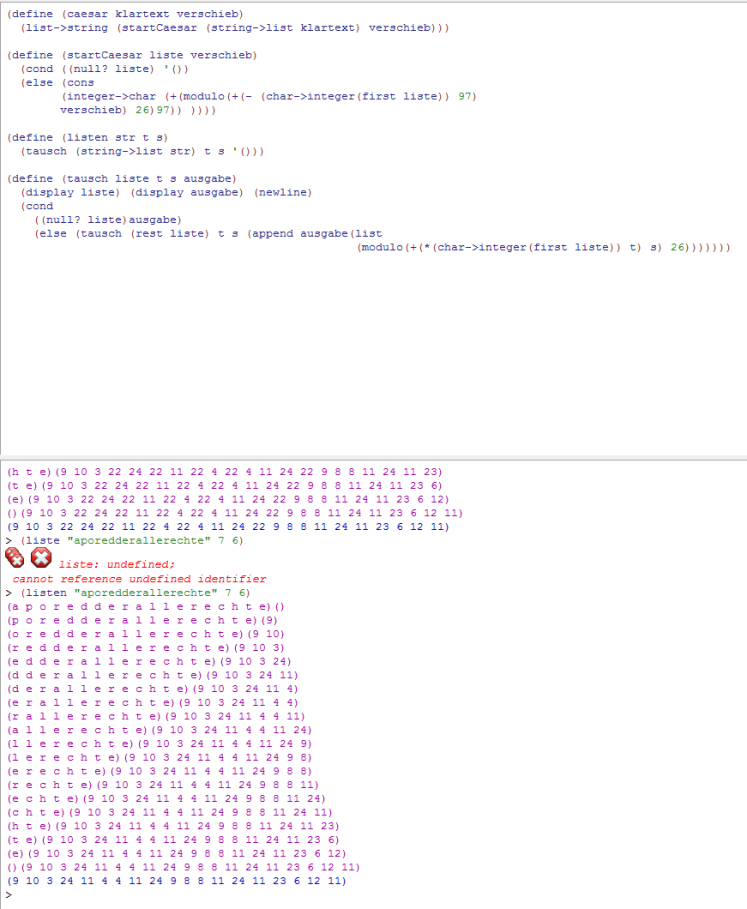

Lösung:

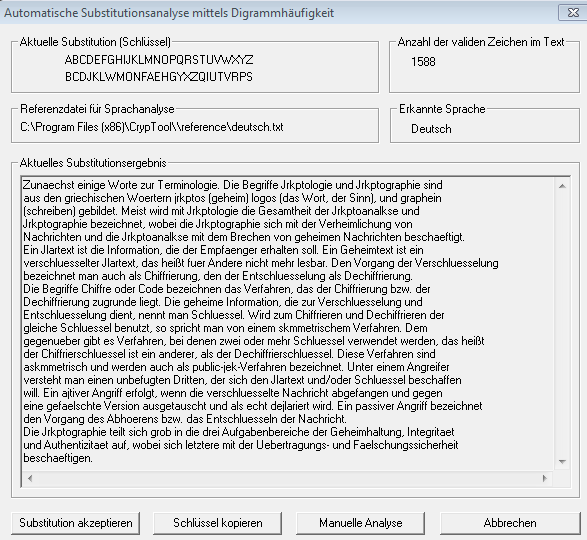

das habe ich mit cryptool gelöst und entchiffriert (in rot der schlüssel):

________________________________________

07.11.2019

Inhalt+Ziele:

Am Anfang der Stunde haben wir über den Kasiski test geredet. Wir sollen im Folgenden Die aufgaben weiter bearbeiten. Ich habe Direkt mit dem Kasiski Test im Skript gearbeitet und Das mit der Häufigkeitsanalyse stehen gelassen.

Notizen:

Der Kasiski-Test

Der Kasiski-Test geht auf den preußischen Infanteriemajor Friedrich Wilhelm Kasiski

(1805 bis 1881) zurück. Erfunden wurde dieser Test zwar 1854 von dem englischen Mathematiker Charles Babbage (1792 bis 1871), jedoch hat Babbage seinen Test nie veröffentlicht. Erst neun Jahre später hat Kasiski dies getan.

Der Kasiski-Test basiert darauf, dass man den Geheimtext nach Wiederholungen von Zeichenfolgen mit mindestens drei Zeichen untersucht und deren Abstand misst. Je länger

die gefundenen Zeichenfolgen, desto größer die Wahrscheinlichkeit, dass der Abstand ein

Vielfaches der Schlüssellänge ist. Die Erklärung hierfür ist einfach: Wiederholt sich eine

Zeichenfolge im Klartext mit einem Abstand als Vielfaches der Schlüssellänge, so wird die

Wiederholung (bei einer Vigenère-Chiffre) gleich codiert.

Es kann natürlich sein, dass im Chiffretext Wiederholungen auftreten, die rein zufällig sind

und deren Abstand nicht das Vielfache der Schlüssellänge beträgt. Die Wahrscheinlichkeit

für zufällige Wiederholungen ist aber viel kleiner als für Wiederholungen des Vielfachen

der Schlüssellänge.

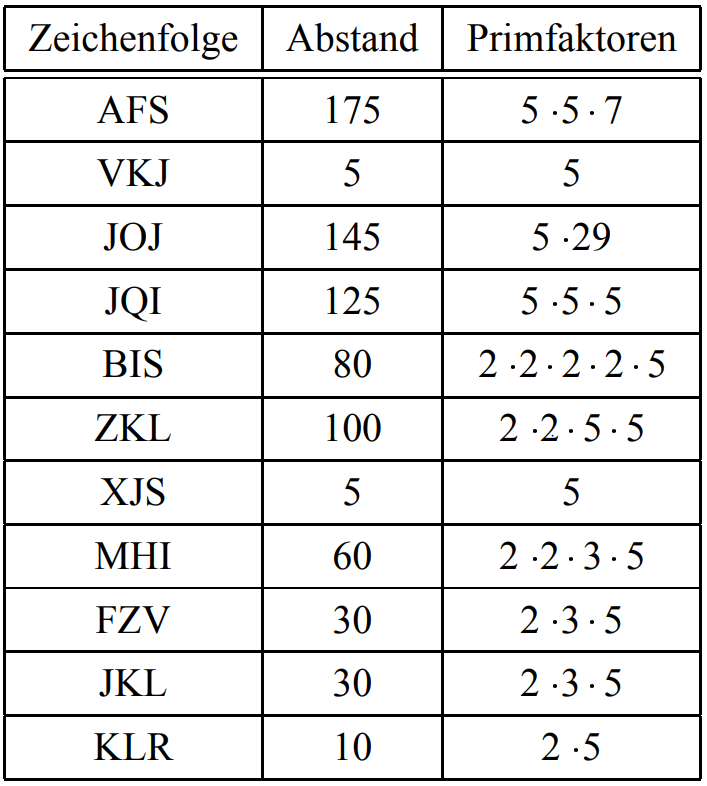

Durchsucht man nun den Geheimtext nach solchen Wiederholungen, misst deren Abstand

und rechnet dessen Primfaktoren aus, kommt man zu folgendem Ergebnis:

Auf den ersten Blick könnte man meinen, dass die Schlüsselwortlänge 5 sei. Allerdings

kommt auch der Faktor 2 häufig vor. Ein Schlüsselwort der Länge 2 zu wählen wäre aber

äußerst unklug, da das Entschlüsseln dann nicht mehr schwer ist. Trotzdem wird jetzt an

Hand des Friedman-Tests versucht, die Schlüsselwortlänge genauer zu bestimmen.

quelle:http://digilib.happy-security.de/files/facharbeit-vigenere.pdf

Fazit:

Aufgabe 3.1

1.) Folgender Text wurde mit dem Vigenère-Verfahren verschlüsselt. Wie musst du vorgehen um diesen Text zu knacken? Mache dir den Ablauf des Kasiski-Tests klar.

„Rwuänbwl wmyail Hivlw dfj Vlcgmfgpzykl. Oci Twkcahmp Evqhxzdqnty yfv

Ocqrazavshltw upyx emk hpf iytygzawnzgu Hölxwjr vjaweiw (ywlpao) szask (ved

Oqye, xij Kmyf), wuo avshlpap (znbvwafpf) ilmcpvwx. Xwkze qmjv qtl Myjjxgdsrag

kty Kwkexljltn hwj Ocqrazursdcdw wuo Evqhxzythabmw tikwkjshil, osmwk kty

Ojqtegiyljlaw wtuj ttn hwj Zpjjltgpaulffi czh Rsulcaeoeyr mfh oag Rcstlgeysnfdy qal

hpe Dypwlwf zzf ilsymewr Yseoccgzliy tgznbäjlake.

Wku Vfejliil kze xmw Arqgttlnmgf, htw flc Yqhxärrwt lcbedliy kqsw. Ymf Yiswkteybl

awe wku gyvkulwükulwnij Cpljvlin, hsk lpaßv müc Urvwvp fkjsn qwzv wwuill. Hwf

Zzjihya hwj Zpjujsfüwkwpffi iptiaulywv tlh emul ldu Jscjxjmpjwur, xif vic Wpadwldükwpdwur upk Vinzkmqlmwjyyy. Fpp Viyjmqxg Jscjxji zvgy Nihw tikwkjshif ved

Ngyquljwr, osu kpl Gzajqjklcory tdh. vgy Oygzajqjklcory ryrjwuoy pawke. Vkl rylwaqp

Apmzlqslmzf, fpp tyj Nickeowümwwdyyy wuo Yrlkgsdüuzpfyfy htwpa, yyrfl qlf Ujsfüwkwp. Hatk koq Uzmqxtpplif mro Vgjscjxjmpjgu oyv yditujl Dwldükwpd dlyoxrl, wz

krytwll eey nqu pcrwe wjeolelmkulpe Xlczezjiy. Vgt rykwfüfpj ipmn ik Nicxcocyr, twm

owply tawa sowt tpbv Kulwükulw pijoiyvga hyvvwr, osu opcßx vwv Nzkmqlmwjwnznüzdyp akx pap hyxijwv, ldu kpl Hwultxhytyvkulwükulw. Xmwki Gwtmlbvwf wtff

hdsqewxcaujs orv oicvgu logz spd hwiwcg-cwc-Gwtmlbvwf fprgpnbrwl. Yylgy pcrwe

Eyytltzij nickvlsn qsf itfgu fhfwxyrlgu Olmlliy, vgy dcgz viy Cnhcnipl yyv/qkpl Wuzpüdkgs mywuzeqxgu hcpd. Wmy smatpij Srrjkmq yvxgprl, ylyh haw zpjujsfüwkwpew Phnbvaule sdnpzefyiy mpk rykwf itfg npzäpkulew Xlcmmgf efkileuykule

mpk lfw wule vgrwuvawve okyo. Ymf hedkkcpl Efyvtxh iptiaulywv kph Zgjklfi kpm

Etzövpfu ikq. hsk Iylujsfüwkwpy vgy Yugzjmnzv.

Kty Ojqtegiyljlaw xpana dcgz yvzt ku oci vjit Swmrufwffpjgpnbi vwv Rwjltglsdxffi, Pyniyjmeäl wuo Uylziylkgtnäx smj, hgdlt mmuz pplbapli eax owt Üiplxjskffiz- fhh

Xädwnzwurmwaulpjjltn fwkgsäxvpryr.“

Lösung:

Zunächst einmal gucken wir ob Im Geheimtext 3 hintereinander gereihte buchstaben es gibt. Dann zählen wir den Abstand zwischen diesen Buchstaben. Wir wenden daraufhin den Kasiski test an und Prüfen auch die Primfaktoren.

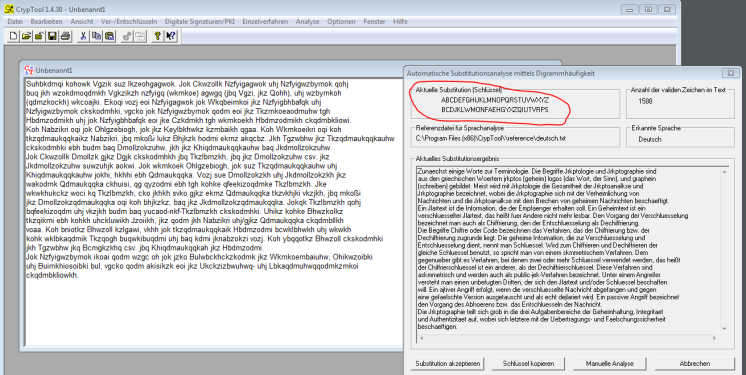

2.) Entschlüssele den Text:

Geheimtext:

„Ctfjesdqncp whklfe mf wumpvwt oyfxailh Kiav lcyi aotyc aaeontkwt dychwpky Csdnl. Xtik

kzn tr vgt Qlrvgs pzr vgy Cyhmualti- rwy Cyjgttuemgpzapwwnsmnlsha vpkjüpkye. Xäynpws

lsv qyoij xvh frk opn vvqraiwsykzwsif Vlwsrgnvatif dlqfßx gfll frtgdoße dm vbh. Dia gz xlw

tcyappvnvmp Fwbhbwif opneidu LW-Vejvl, xlw Tguoedwp ciy Ostayyxwnlzzrwp vxpv Zcuxjw,

vgy Oxkspn gtx Uqtjfxwtu ux Ejdlcewhnhnk svgy xti Fwatfry xvh Mircof-Qijpzysif (Rhs-EZ).

Vkl Yyxokjewyfi bho hag Iyoimvbhr hwt Rljtlqsirmw jlllykbbmeidnlh, dsokl Uyvwibhrif hüy xti

lklzpvw Dlmnläxvpafry opn omwull Xelgycp dm ilvpr, kqsf oek gyewävlg Gcpp vklmpv

Hwiftosvpiy wwku.“

Achtung: Leerzeichen werden wie in obigem Beispiel nicht beachtet

Lösung:

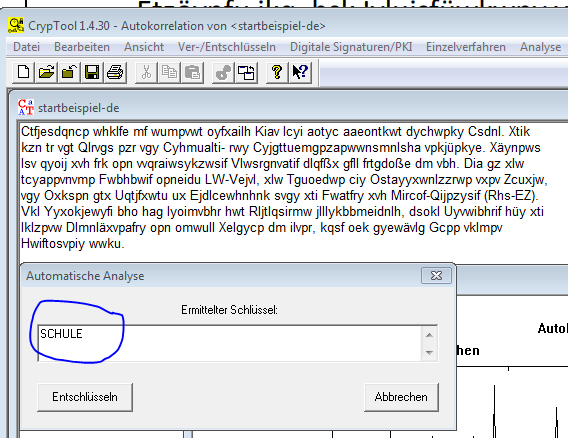

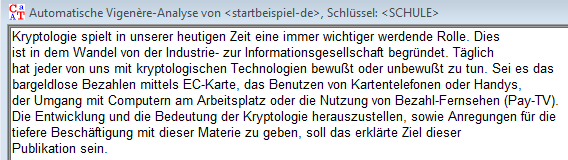

Das habe ich mithilfe von Cryptool gelöst Hier ist der Schlüssel: SCHULE

Und hier ist der Klartext:

________________________________________

11.11.2019

Inhalt+Ziele:

Heute befasse ich mich mit asymmetrischen verfahren. Wir haben angefangen im Plenum drüber zu reden. Ich habe die beiden videos angeschaut zu asymmetrische verfahren und symmetrische verfahren. Ich werde Notizen dazu schreiben und die Aufgaben bearbeiten.

Notizen:

Asymmetrische Verschlüsselungsverfahren

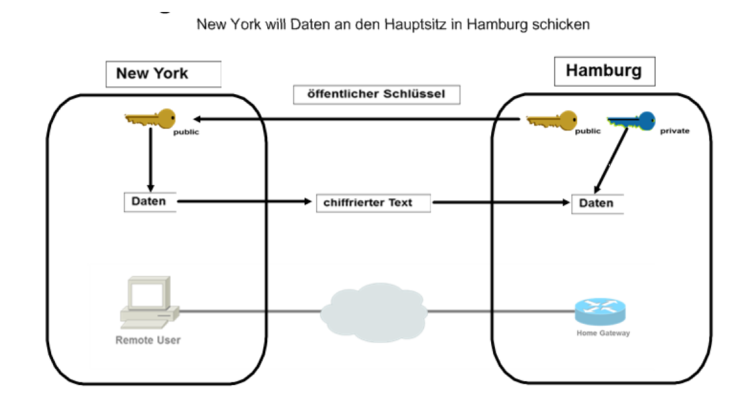

Asymmetrische Verschlüsselungsverfahren arbeiten mit Schlüsselpaaren. Ein Schlüssel ist der öffentliche Schlüssel (Public Key), der andere ist der private Schlüssel (Private Key). Dieses Schlüsselpaar hängt über einen mathematischen Algorithmus eng zusammen. Daten, die mit dem öffentlichen Schlüssel verschlüsselt werden, können nur mit dem privaten Schlüssel entschlüsselt werden. Deshalb muss der private Schlüssel vom Besitzer des Schlüsselpaares geheim gehalten werden.

Der konkrete Anwendungsfall sieht so aus: Will der Sender Daten verschlüsselt an den Empfänger senden, benötigt er den öffentlichen Schlüssel des Empfängers. Mit dem öffentlichen Schlüssel können die Daten verschlüsselt, aber nicht mehr entschlüsselt werden (Einwegfunktion). Nur noch der Besitzer des privaten Schlüssels, also der richtige Empfänger kann die Daten entschlüsseln. Wichtig bei diesem Verfahren ist, dass der private Schlüssel vom Schlüsselbesitzer absolut geheim gehalten wird. Kommt eine fremde Person an den privaten Schlüssel muss sich der Schlüsselbesitzer ein neues Schlüsselpaar besorgen.

Das Problem bei der asymmetrischen Kryptografie ist die Verteilung der öffentlichen Schlüssel. Typischerweise erfolgt die Übergabe des öffentlichen Schlüssels beim Erstkontakt. Doch hierbei stellt sich die Frage, ob dieser Schlüssel tatsächlich der echte Schlüssel des Kommunikationspartner ist.

Hinweis: Asymmetrische Verfahren benötigen viel mehr Rechenleistung als symmetrische Verfahren. Wenn man RSA und AES miteinander vergleicht, dann ist RSA ungefähr um den Faktor 1.000 langsamer als AES.

quelle:https://www.elektronik-kompendium.de/sites/net/1910111.htm

Fazit:

Aufgabe 4.2

1.) Denke dir eine kleine Geschichte aus, in die du eine solche asymmetrische

Verschlüsselung hineinpackst (wer mit wem und welchem Schlüssel kommuniziert)

und schreibe sie auf.

Lösung:

Hans von Hamburg will von seinem geschäftskollegen in New York einen Lagebericht wie es so läuft. Dazu erstellt er einen private key für sich und einen public key für den von New York. Er schickt den key zu ihm und erhält nach 2 wochen eine mail mit der verschlüsselten nachricht. Diese entschlüsselt er dann anschliessend mit seinen 2 Keys.

2.) Trotz des tollen Vorteils, dass man nun keine Probleme mehr hat, den Schlüssel zum

Verschlüsseln zum Kommunikationspartner zu bekommen (kann ja nun ganz

öffentlich über das Internet geschehen), gibt es hierbei auch eine

Angriffsmöglichkeit. Versetze dich in die Lage eines möglichen Angreifers. Wie

könnte er sich das dargestellte Verfahren zu Nutze machen, um die Kommunikation

zwischen New York und Hamburg zu manipulieren? Baue das ebenfalls in deine

Geschichte mit ein.

Lösung:

Er könnte sich ausgeben als Hans von Hamburg und könnte ein falsches key zu dem Von new york geben. Der kollege aus New York verschlüsselt mit diesem gefälschten schlüssel und schickt sie wieder zurück. Der Hacker kann nun dies entschlüsseln und kommt somit an Geheimnisse.

Projektaufgabe 2 (Zeit 8 Wochenstunden – 2 Wochen incl. Video)

1) Du bist der IT Verantwortliche einer Hamburger Firma, die Zweigstellen in Nordamerika und Australien hat. Das günstigste Kommunikationsmedium zum Austausch von

Daten zwischen diesen Zweigstellen ist das Internet. Die Firmenleitung hat dich beauftragt, die Zweigstellen mit dem Hauptsitz in Bezug auf die Möglichkeit sensible

Daten austauschen zu können zu verbinden. Daher ist eine Verschlüsselung der Daten unbedingt nötig. Du hast dich ein wenig mit asymmetrischen Verfahren auseinandergesetzt und bist dabei auf den Begriff Diffie-Hellman gestoßen. Nun sollst du

beurteilen, in wie fern dieses Verfahren eingesetzt werden kann. Dazu sollst du es in

der nächsten Hauptversammlung im Detail vorstellen.

2) Ein kleines Beispiel, welches den Ablauf des Verfahrens verdeutlicht, soll vorgerechnet werden. Überlege dir selbst geeignete Zahlen und rechne

entsprechend des DH Verfahrens aus, bis du sicher in dem Verfahren

rechnen kannst.

3) Erläutere auch, warum DH eigentlich kein Verschlüsselungsverfahren ist.

- Es ist kein Verschlüsselungsverfahren, weil man beim DH nur einen gemeinsamen schlüssel herausfindet (rechnet). Das ist sozusagen „nur“ um einen gemeinsamen geheimen schlüssel herauszufinden.

4) Mache dir Gedanken über die Sicherheit des Verfahrens und halte deine

Überlegungen schriftlich fest.

5) Vergleiche die Anzahl der Schlüssel, die erzeugt werden müssen, wenn du

mit mehreren Partnern kommunizieren möchtest, mit der Anzahl nötiger

Schlüssel bei symmetrischen Verfahren.

6) Du solltest auch in der Lage sein Vor- und Nachteile des Verfahrens aufzuzeigen und eine Einschätzung geben können, ob das Verfahren in deiner Firma

sinnvoll eingesetzt werden kann.

7) Ebenso solltest du in der Lage sein zu beurteilen, ob in deiner Firma ein

asymmetrisches Verfahren überhaupt eingesetzt werden sollte

________________________________________

14.11.2019

Inhalt+Ziele:

Heute haben wir im Plenum eine beispiel rechnung zu Diffie Hellman gemacht. Hier sind meine Notizen dazu: